- Compliance

- Oprogramowanie

Jak zabezpieczyć dane pacjentów? Oto najważniejsze zasady

Sektor opieki zdrowotnej przeszedł znaczną transformację dzięki rozwojowi urządzeń IoT, sieci web oraz przyspieszającej cyfryzacji, które umożliwiają płynny przepływ informacji, poprawiają jakość opieki i szybkość diagnozowania pacjentów. Jednak ta cyfrowa rewolucja niesie ze sobą również wyzwania związane z cyberbezpieczeństwem.

W tym artykule przedstawimy najważniejsze zagrożenia i podatności oraz omówimy skutki naruszeń danych, ogólne zasady HIPAA i DiGA oraz najlepsze praktyki pomagające zabezpieczyć dane pacjentów.

Jak zabezpieczyć wrażliwe dane pacjentów? Oto najważniejsze zasady

Regulacje HIPAA i DiGA

Zapewnienie bezpieczeństwa danych pacjentów wymaga przestrzegania regulacji takich jak HIPAA (Health Insurance Portability and Accountability Act) i DiGA (Digitale Gesundheitsanwendungen). W skrócie, obowiązują kolejno w USA i Niemczech i określają, jak dostawcy usług i firmy opieki zdrowotnej powinni postępować z danymi pacjentów, aby zapewnić ich poufność.

Naruszenia HIPAA i DiGA mogą wynikać z błędów, takich jak wdrożenie niewystarczającej kontroli bezpieczeństwa, brak audytów, błędna oceny ryzyka lub niewłaściwa ochrona danych pacjentów. Konsekwencje mogą być poważne: od wysokich kar i pozwów sądowych po nadzór sądowy lub nawet karę więzienia.

Za naruszenia HIPAA Anthem musiał oddać 115 milionów dolarów za wyciek danych pacjentów. Memorial Healthcare System zgodził się na 5,5 miliona dolarów ugody za niewystarczający poziom ochrony danych pacjentów.

Natomiast NY-Presbyterian Hospital otrzymał 4,8 miliona dolarów kary za udostępnianie danych pacjentów w internecie. Te przypadki pokazują nam, jak poważne są konsekwencje nieprzestrzegania obowiązujących regulacji.

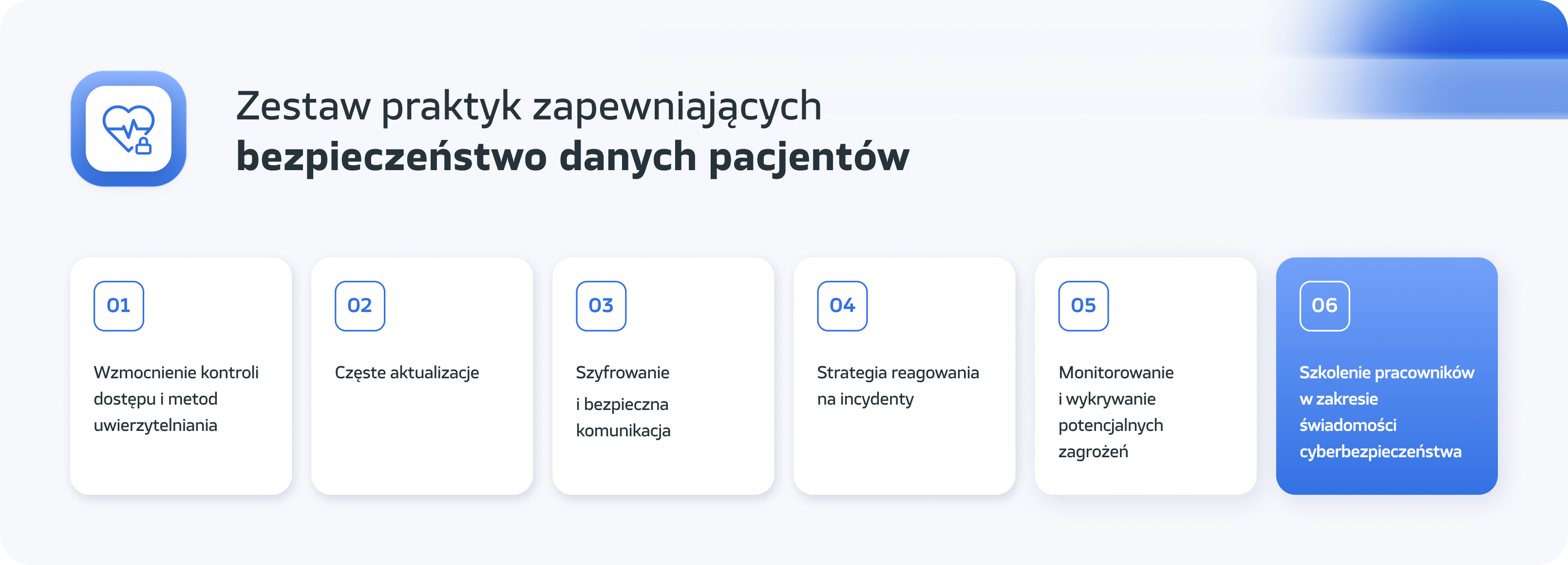

Najlepsze praktyki zapewniania bezpieczeństwa danych pacjentów

W celu zabezpieczenia danych pacjentów i zachowania ich integralności, organizację powinny wdrożyć szereg zasad. Poniżej omówimy kilka z nich.

Wzmocnienie kontroli dostępu i metod uwierzytelniania

Istotną częścią bezpieczeństwa w opiece zdrowotnej jest posiadanie silnej kontroli dostępu i odpowiednich protokołów uwierzytelniania, które zapewniają, że tylko upoważnione osoby mają dostęp do określonych urządzeń i zasobów.

Dzięki temu zmniejsza się ryzyko nieautoryzowanego dostępu i potencjalnych naruszeń zasad bezpieczeństwa.

Dwuetapowe uwierzytelnianie (2FA) i wieloetapowe uwierzytelnianie (MFA) są ważnymi elementami silnej strategii bezpieczeństwa, ponieważ wymagają od użytkowników podania więcej niż jednej formy identyfikacji przed uzyskaniem dostępu.

Ważne jest również regularne aktualizowanie uprawnień. Warto także zastosować zasadę PoLP (Principle of least privilege), która zakłada, że osoby mają dostęp tylko do minimalnych zasobów i uprawnień niezbędnych do wykonania swoich zadań.

Organizacje powinny również pomyśleć o wdrożeniu ogólnej polityki bezpieczeństwa, która wymusza zmianę haseł, weryfikację dostępów itp.

Częste aktualizacje

W przypadku opieki zdrowotnej mamy do czynienia ze stale zmieniającymi się zagrożeniami. Dlatego firmy działające w tym sektorze muszą szybko radzić sobie z podatnościami. Aby spełnić najwyższe standardy bezpieczeństwa, powinny przestrzegać kilku zasad.

Zarządzanie patchami

Zarządzanie patchami jest kluczowe dla szybkiego naprawiania znanych podatności i zapobiegania ich wykorzystaniu przez osoby trzecie. Dzięki temu urządzenia i oprogramowanie są zawsze aktualne i bezpieczne.

Proaktywne zarządzanie podatnościami

Oprócz reagowania na znane podatności, organizacje opieki zdrowotnej powinny również stosować proaktywne strategie wykrywania potencjalnych luk w systemach bezpieczeństwa.

Regularne testy penetracyjne pomagają w odkrywaniu ukrytych podatności, zanim zostaną one wykorzystane. Warto w tym przypadku skorzystać ze skanerów podatności, takich jak np. OpenVAS.

Framework ten automatyzuje żmudną pracę, umożliwiając m.in. – przy bardziej złożonych skanach – prowadzenie równoległe hostów, podatności oraz tworzenie własnych list portów i konfigurację testów NVT.

Automatyczne zarządzanie łatkami

Ręczne zarządzanie aktualizacjami może być przytłaczające, zwłaszcza przy dużej liczbie urządzeń.

Korzystanie z automatycznego zarządzania łatkami ułatwia ten proces poprzez automatyczne wykrywanie i stosowanie łatek na zarządzanych przez nas urządzeniach i systemach.

W kontekście automatycznego zarządzania łatkami istotne jest zrozumienie, że różne obszary infrastruktury IT mają różne procedury i sposoby aktualizacji.

Obejmuje to m.in. systemy operacyjne, oprogramowanie urządzeń oraz aplikacje webowe. Dlatego też, gdy mówimy o automatycznym zarządzaniu łatkami, musimy wziąć pod uwagę te różnice, dostosowując podejście do każdego obszaru.

Systemy operacyjne

Systemy operacyjne, takie jak Windows, Linux czy macOS, często mają swoje własne mechanizmy zarządzania łatkami. W tym przypadku proces ten polega na wykrywaniu dostępnych aktualizacji, pobieraniu ich i instalowaniu na urządzeniach.

Organizacje muszą zadbać o skonfigurowanie odpowiednich harmonogramów aktualizacji, aby uniknąć przestoju w działaniu systemów.

Oprogramowanie urządzeń

Urządzenia, takie jak routery, drukarki czy kamery IP, również wymagają aktualizacji oprogramowania w celu poprawienia bezpieczeństwa i funkcjonalności.

Administratorzy mogą np. zdalnie aktualizować firmware. Urządzenia mogą także automatycznie same sprawdzać dostępność niezbędnych łatek.

Aplikacje webowe

Aplikacje webowe to kolejny obszar, który wymaga regularnych aktualizacji. Automatyczne zarządzanie łatkami w tym przypadku przekłada się na konieczność automatycznego wdrażania nowych wersji aplikacji, a także monitorowanie i reagowanie na znane podatności w czasie rzeczywistym.

Szyfrowanie i bezpieczna komunikacja

Stosowanie szyfrowania i bezpiecznych protokołów komunikacyjnych w systemach jest niezbędne dla zachowania odpowiedniego poziomu bezpieczeństwa danych pacjentów.

Szyfrowanie polega na zamianie danych na zakodowany format, który można odszyfrować tylko za pomocą odpowiedniego klucza deszyfrującego. W tym przypadku szyfrowanie zapewnia, że dane pacjentów i inne wrażliwe informacje pozostają poufne podczas ich przesyłania.

A nawet jeśli zostaną przechwycone przez nieuprawnione podmioty, to wszystkie informacje są nieczytelne i przez to bezpieczne. Do polecanych protokołów należą Transport Layer Security (TLS) i Secure Sockets Layer (SSL).

Są one powszechnie używane w przeglądarkach internetowych, poczcie elektronicznej i urządzeniach IoT przetwarzających wrażliwe dane.

Co więcej, jeśli dysponujemy systemami komunikującymi się tylko między sobą, bez konieczności dostępu do sieci zewnętrznej, warto rozszerzyć komunikacje przez wdrożenie wewnętrznej sieci VPN.

Strategia reagowania na incydenty

W świecie cyberbezpieczeństwa opieki zdrowotnej niezbędna jest ciągła gotowość na nieprzewidziane sytuacje. Tutaj przydaje się dobrze opracowany plan reagowania na incydenty. Jest to kompleksowy framework, który określa sposób reakcji organizacji na określone wydarzenie, np. ujawnienie podatności systemu.

Identyfikacja incydentów

Na początek niezbędne jest ustalenie jasnych procedur i zapewnienie szkolenia pracownikom, aby szybko identyfikowali incydenty związane z naruszeniem bezpieczeństwa.

Klasyfikowanie incydentów

Klasyfikowanie incydentów według określonej hierarchii pozwala na ustalenie priorytetów. Zarządzanie bezpieczeństwem informacji wymaga m.in. identyfikacji incydentów zgodnie z normą ISO/IEC 27043.

Organizacje powinny mieć jasne procedury i zapewnić szkolenie pracownikom, aby mogli szybko wykrywać potencjalne zagrożenia. W tym przypadku klasyfikowanie incydentów według poziomów umożliwia ustalanie priorytetów reakcji i ograniczanie szkód.

Ponadto istotne jest posiadanie zespołu odpowiedzialnego za reagowanie na wszelkie wydarzenia z jasno określonymi rolami, zarówno dla interesariuszy wewnętrznych, jak i zewnętrznych.

Plan reakcji

Plan reakcji na incydent bezpieczeństwa określa, co należy zrobić po jego wykryciu. Pierwszym krokiem jest izolacja problemu, aby zapobiec dalszemu rozprzestrzenianiu się szkód. Następnie należy usunąć źródło zagrożenia i przywrócić normalne funkcjonowanie systemów.

Monitorowanie i wykrywanie potencjalnych zagrożeń

Zagrożenia cybernetyczne stają się coraz bardziej złożone, co sprawia, że musimy być z nimi na bieżąco. Wdrażanie silnych systemów monitorowania umożliwia szybkie wykrywanie nietypowych i podejrzanych aktywności, które mogą wskazywać na naruszenie bezpieczeństwa.

Zaawansowane techniki, takie jak analiza behawioralna i uczenie maszynowe, mogą dodatkowo poprawić zdolności wykrywania zagrożeń poprzez identyfikowanie nieprawidłowych wzorców zachowań i wysyłanie alertów, gdy występują odchylenia od normy.

Warto także korzystać usług zewnętrznych takich jak Cloudflare – narzędzie to stale aktualizuje bazę potencjalnych zagrożeń i monitoruje ruch.

Szkolenie pracowników w zakresie świadomości cyberbezpieczeństwa

Pracownicy opieki zdrowotnej pełnią bardzo ważną rolę w ochronie danych pacjentów. To oni często stanowią pierwszą linię obrony przed cyberatakami, ponieważ mają kontakt z różnymi urządzeniami i systemami, które przechowują i przesyłają wrażliwe informacje.

Dlatego niezbędne jest szkolenie i edukowanie ich w zakresie świadomości cyberbezpieczeństwa, aby mogli zapobiegać potencjalnym zagrożeniom. Niektóre z ważnych zagadnień, które powinni znać i stosować, to tworzenie mocnych haseł, aktualizowanie oprogramowania i zachowanie ostrożności.

Szkolenie pracowników opieki zdrowotnej w zakresie świadomości cyberbezpieczeństwa oraz tradycyjnego bezpieczeństwa sprzyja kształtowaniu poczucia odpowiedzialności i obowiązkowości za bezpieczeństwo danych, a także zwiększa zaufanie i pewność pacjentów i partnerów.

Działania te obejmują ochronę danych zarówno przed atakami cybernetycznymi, jak i zagrożeniami związanymi z kradzieżą dokumentów papierowych czy nieautoryzowanym dostępem do fizycznych nośników danych. Wszystkie te aspekty są kluczowe dla zachowania bezpieczeństwa w opiece zdrowotnej.

Najważniejsze wnioski

Zapewnienie bezpieczeństwa danych pacjentów i przestrzeganie regulacji to zadanie wymagające proaktywności. W dzisiejszym świecie, gdzie opieka zdrowotna jest połączona z siecią, nie wystarczy tylko kontrolować dostęp.

Trzeba też szyfrować dane, monitorować zagrożenia i stosować kompleksową strategię cyberbezpieczeństwa. Wszystkie te środki na pierwszy rzut oka nie generują widocznych od razu zysków. Należy jednak pamiętać, że chronią nas przed incydentami, które mogą mieć ogromny wpływ na płynność naszego biznesu.

Jeśli szukasz pomocy w tworzeniu oprogramowania zgodnego z HIPAA, Blurify jest godnym zaufania partnerem. Jako doświadczona firma zajmująca się rozwojem oprogramowania zgodne z HIPAA i DiGA, opracowaliśmy m.in. LifeTraq.

Jest to interaktywna platforma behawioralna, która ma na celu kompleksowe wsparcie osób doświadczających trudności. System jest wykorzystany przez agencję rządową (South Carolina Department of Corrections) i wdrożony w najcięższych więzieniach w Stanach Zjednoczonych, ośrodkach dla osób uzależnionych, a także w systemie edukacji. Rozwiązanie zapewnia pełną zgodność z regulacjami HIPAA.

Stworzyliśmy także Hurricane, czyli kompleksową platformę do zarządzania kasynami z licencją MGA. Chcąc zwiększyć poziom bezpieczeństwa, ustanowiliśmy kompleksowy system analizujący zachowanie graczy.

Rozwiązanie wysyła m.in. powiadomienia w przypadku wykrycia podejrzanego zachowania. Ponadto stale monitorujemy i testujemy naszą aplikację. Pozwala nam to zapobiegać błędom i optymalizować jej działanie. Co więcej, nasz zespół stworzył bezpieczną i skalowalną infrastrukturę opartą na usłudze AWS.

Jeśli zależy Ci na bezpieczeństwie danych swoich pacjentów i chcesz wiedzieć, jak możemy Ci pomóc, napisz do nas i porozmawiaj z naszym zespołem ekspertów. Razem stworzymy strategię cyberbezpieczeństwa, która zapewni ochronę danych pacjentów i podniesie jakość opieki zdrowotnej.