- DevOps

- Oprogramowanie

Jak zapewnić bezpieczeństwo architektury w chmurze?

Gospodarka cyfrowa obecnie rośnie w siłę dzięki danym, a do tego niezbędne są usługi chmurowe. Cele dotyczące transformacji cyfrowej, które wyznaczyła UE, są jasno określone — do roku 2030 z rozwiązań takich jak Big Data, Machine Learning czy Deep Learning powinno skorzystać ponad 75% przedsiębiorstw. Jednak żeby doszło do realizacji tych działań, niezbędne jest zaufanie firm do kwestii bezpieczeństwa architektury w chmurze.

Zapewnienie bezpieczeństwa danych należy do największych wyzwań związanych z migracją do chmury. I to jest rozsądne podejście – cyberbezpieczeństwo nie powinno być marginalizowane. W końcu nawet natywne firmy chmurowe regularnie sprawdzają konfigurację swoich zabezpieczeń.

Na szczęście jako całość chmura jest bezpieczna. Główni dostawcy usług chmurowych, tacy jak Amazon Web Services (AWS), Google Cloud Platform (GCP) czy Microsoft Azure, dokładają wszelkich starań, aby zachować bezpieczeństwo chmury i spełnić różne poziomy certyfikacji. W rezultacie problem rzadko tkwi w samej technologii – ale we wbudowanych w nią komponentach i rozwiązaniach.

Jeśli zastanawiasz się jak wzmocnić bezpieczeństwo danych w chmurze, ten artykuł jest dla Ciebie. Przeanalizujemy najczęściej spotykane słabe punkty związane z bezpieczeństwem rozwiązań chmurowych oraz omówimy najczęściej stosowane praktyki w celu zabezpieczenia krytycznych systemów i danych w Twojej organizacji.

Spis treści

Dlaczego architektura bezpieczeństwa w chmurze jest ważna?

Usługi chmurowe zapewniają firmom elastyczność, wydajność i opłacalność. Są to cechy transformacji cyfrowej firm, które umożliwiają organizacjom dostosowanie się do zmian rynkowych dzięki szybkiemu świadczeniu usług i zdolności do podejmowania decyzji opartych na danych.

Architektura chmurowa powinna być zbudowana w taki sposób, by firmy działały odpowiedzialnie, bez narażania swoich danych na ryzyko. Bez zapewnienia bezpieczeństwa chmury, ryzyko związane z korzystaniem z chmury mogłoby przeważyć nad potencjalnymi korzyściami.

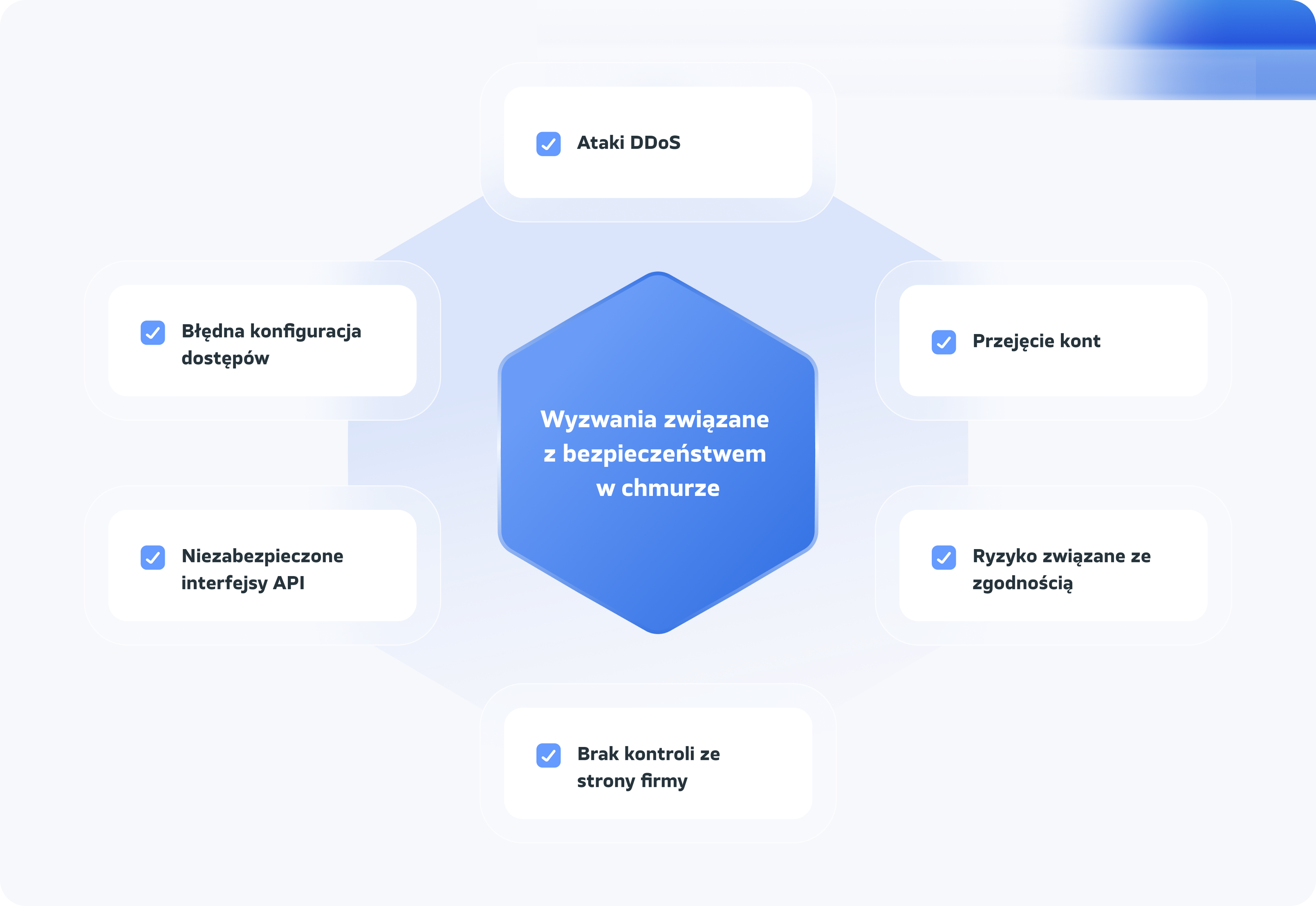

Wyzwania związane z bezpieczeństwem w chmurze

Zapewnienie bezpieczeństwa danych w chmurze jest podstawowym priorytetem organizacji. Jest to istotne, ponieważ środowiska chmurowe mają ogromną liczbę ruchomych modułów, w tym instancje obliczeniowe, zasobniki pamięci masowej, bazy danych, kontenery i funkcje bezserwerowe. Większość z nich jest krótkotrwała, a nowe instancje są uruchamiane i zamykane każdego dnia. Jeśli któryś z tych zasobów będzie błędnie skonfigurowany, umożliwi atakującym dostęp do nich za pośrednictwem sieci publicznych, eksfiltrację danych i uszkodzenie krytycznych systemów. Dlatego tak ważna jest poprawna konfiguracja chmury.

Rozważmy teraz niektóre z głównych wyzwań, które należy wziąć pod uwagę podczas projektowania architektury bezpieczeństwa w chmurze:

Ataki DDoS

Bezpośrednie ataki typu „odmowa usługi” (DDoS) zwykle polegają na atakowaniu systemu żądaniami, aż do jego wyłączenia. Można odeprzeć te ataki za pomocą zasad zgodności sieci w celu odfiltrowania powtarzających się żądań. Dostawcy chmury mogą przenieść obciążenia i ruch do innych zasobów podczas pracy nad przywróceniem systemu. Jednak stałe ataki DoS są bardzo destrukcyjne i często powodują uszkodzenia na poziomie oprogramowania sprzętowego, uniemożliwiając uruchomienie serwera. W takim przypadku administrator sieci musi ponownie załadować oprogramowanie układowe i odbudować system od podstaw, co może spowodować wyłączenie serwerów na kilka dni lub tygodni.

Jak ważne jest monitorowanie serwerów w celu bezpieczeństwa chmury? Przeczytaj w poniższym artykule.

Błędna konfiguracja dostępów

Chociaż dostawcy usług w chmurze oferują niezawodne funkcje zarządzania tożsamością i dostępem, jednak każde przedsiębiorstwo musi zadbać o prawidłową konfigurację. Systemy w chmurze nie są domyślnie zabezpieczone, a pracownicy niekiedy zbyt łatwo tworzą zasoby w chmurze i pozostawiają je bez opieki. Błędna konfiguracja usług w chmurze pojawia się, wtedy gdy dajemy dostępy ułatwiające hakerom dostać się do danych np. kwestia otwartych portów, udzielenie zbyt dużych uprawnień.

Przejęcie kont

Jest to jedno z poważniejszych problemów związanych z bezpieczeństwem w chmurze, ponieważ organizacje w coraz większym stopniu polegają na infrastrukturze i aplikacjach w chmurze w zakresie podstawowych funkcji biznesowych. Przejęcie konta w chmurze stanowi 15% wszystkich incydentów związanych zagrożeniem bezpieczeństwa według raportu Cloud Security Report sporządzonym przez Cybersecurity Insiders z 2022 r.

Taki atak skutkuje uzyskaniem dostępu do poufnych danych lub funkcji, co daje pełną kontrolę nad kontem klienta online. Ponadto organizacjom przechowującym dane w chmurze często brakuje możliwości identyfikowania tych zagrożeń i reagowania na nie tak skutecznie, jak w przypadku infrastruktury lokalnej.

Niezabezpieczone interfejsy API

Wszystko w chmurze ma interfejs API, co jest zarówno potężne, jak i może stanowić niebezpieczeństwo. Jeśli interfejsy API nie są wystarczająco zabezpieczone lub korzystają ze słabego uwierzytelniania, mogą umożliwić atakującym dostęp i kontrolę nad całymi środowiskami. Interfejsy API to drzwi wejściowe do chmury, które często są szeroko otwarte.

Ryzyko związane ze zgodnością

Zawsze trzeba się upewniać, że dostawca usług w chmurze spełnia wszystkie odpowiednie wymagania dotyczące zgodności z systemem i rozumieć, z jakich środków kontroli i usług można korzystać, aby spełnić swoje zobowiązania dotyczące zgodności.

Brak kontroli

Chociaż dostawcy usług w chmurze ponoszą odpowiedzialność za bezpieczeństwo swojej infrastruktury, nie dostarczają informacji o przepływach danych i architekturze wewnętrznej, co oznacza, że kontrola bezpieczeństwa zależy od działań firmy. Niestety badania pokazują (Acronis Survey 2021), że np. 85% firm nie robi backupu w cyklu dziennym, chociaż ponad 38,7% straciło dane raz, a 42% straciło dane w sposób bezpowrotny.

Dlatego tak ważne jest opracowanie sprawnej strategii dla architektury bezpieczeństwa w chmurze, a co za tym idzie unikanie niepożądanych zagrożeń.

Czym jest architektura bezpieczeństwa w chmurze?

Architektura bezpieczeństwo w chmurze obejmuje różne kontrole, procedury i technologie chroniące krytyczne systemy i dane organizacji przed zagrożeniami cybernetycznymi i wynikającymi ze złej konfiguracji.

Opracowanie strategii dla architektury bezpieczeństwa w chmurze powinno rozpocząć się na etapie przygotowywania planu i procesu projektowania oraz powinno być od początku zintegrowane z platformami chmurowymi. Niestety jednak zdarza się, że architekci chmury zbyt często skupiają się najpierw na wydajności, a bezpieczeństwo zwiększają po fakcie.

Podstawowe etapy zapewnienia bezpieczeństwa w chmurze

#1 Etap — Identyfikowanie stanu korzystania z chmury i związanych z tym zagrożeń.

W tej pierwszej fazie powinniśmy skupić się na zrozumieniu obecnego stanu i ocenie ryzyka. Możemy to zrobić, wykonując następującą listę kontrolną bezpieczeństwa w chmurze:

Krok 1: Identyfikacja danych wrażliwych.

Utrata lub kradzież danych może skutkować sankcjami prawnymi, a nawet utratą własności intelektualnej. W tym celu trzeba poprawnie zidentyfikować i oznaczyć swoje dane poufne, dzięki czemu można w pełni ocenić ryzyko.

Krok 2: Określenie dostępu do danych wrażliwych.

Kolejnym krokiem jest monitorowanie i analiza, kto ma dostęp do tych danych i jak są one udostępniane. Przed podjęciem jakichkolwiek działań związanych z bezpieczeństwem niezwykle ważne jest zidentyfikowanie, sklasyfikowanie i zmapowanie lokalizacji i przepływów danych. W tym celu trzeba ocenić uprawnienia do plików i folderów w środowisku chmury, a także kontekst dostępu, taki jak role użytkowników, lokalizacja użytkownika i typ urządzenia.

Krok 3: Sprawdzenie dostępu do chmury z nieznanych źródeł.

Większość pracowników rejestruje się w pozornie nieszkodliwych usługach, takich jak przechowywanie w chmurze (np. Dropbox, Dysk Google), narzędzia do konwersji online (np. konwertery PDF, programy do pobierania YouTube) itp. Jednak zawsze trzeba sprawdzić, czy nieznane usługi nie niosą ze sobą potencjalnego ryzyka. W tym celu można skorzystać z internetowego serwera proxy, zapory sieciowej, aby dowiedzieć się, jakich usług chmurowych używają członkowie organizacji, a następnie przeprowadzić ocenę ich profilu ryzyka.

Krok 4: Sprawdzenie konfiguracji usług w chmurze.

Środowiska chmurowe mogą zawierać wiele ustawień, które jeśli nie są poprawnie skonfigurowane, mogą powodować luki bezpieczeństwa. Dlatego istotny jest audyt konfiguracji zarządzania tożsamością i dostępem, konfiguracji sieci i szyfrowania.

Krok 5: Identyfikacja złośliwego wykorzystania danych

W ramach monitoringu danych sprawdza się możliwość złośliwego wykorzystania danych spowodowanych atakami cyberprzestępców, czy nieostrożnych pracowników.

Analiza zachowań użytkowników może sprawdzać anomalie i ograniczać utratę danych zarówno wewnętrznych, jak i zewnętrznych.

#Etap 2: Ochrona środowiska chmurowego.

W tej drugiej fazie powinno się wdrożyć ochronę usług w chmurze zgodnie z powiązanymi poziomami ryzyka.

Krok 1: Przypisanie zasady ochrony.

Po zidentyfikowaniu danych wrażliwych i podlegających regulacjom należy przypisać zasady kontroli i ochrony, aby określić, które dane mogą być przechowywane w chmurze, a które zasługują na lepszą ochronę. Jest to też etap, kiedy trzeba, a także szkolić użytkowników o tych zasadach, w tym o konsekwencjach ich złamania oraz o tym, jak zapobiegać typowym błędom.

Krok 2: Szyfrowanie danych.

Aby zapewnić bezpieczeństwo chmury danych podczas korzystania z usług, stosuj najwyższe poziomy szyfrowania danych zarówno podczas przesyłania, jak i przechowywania. Podczas szyfrowania danych wrażliwych najlepiej używać własnych kluczy szyfrujących, aby mieć pełną kontrolę nad tym, kto może uzyskać dostęp do tych danych i mieć 100% pewności co do ich bezpieczeństwa.

Krok 3: Ustalenie zasad udostępniania danych.

Od momentu, gdy dane trafią do chmury, trzeba egzekwować swoje zasady kontroli dostępu i kontroli udostępniania. Jeśli korzystasz z wielu usług w chmurze, musisz zaimplementować zasady kontroli dla każdej usługi. Warto zacząć od działań, takich jak kontrola, którzy użytkownicy mogą udostępniać/edytować dane, a którzy powinni być ograniczeni tylko jako przeglądający.

Krok 4: Zatrzymanie udostępniania danych nieznanym urządzeniom.

Zaletą usług chmurowych jest zapewnienie dostępu z dowolnego miejsca z połączeniem internetowym. Jednak dostęp z niezarządzanych urządzeń, takich jak telefon, stwarza możliwość luk bezpieczeństwa. W tym celu powinno się blokować pobieranie na niezarządzane urządzenia, wymagając weryfikacji bezpieczeństwa (2FA) urządzenia przed pobraniem.

Krok 5: Wdrożenie ochrony przed botami i złośliwym oprogramowaniem.

Działania złośliwych botów pozostają głównymi przyczynami naruszeń cyberbezpieczeństwa w usługach w chmurze, dlatego bardzo ważne jest wdrożenie rozwiązań do wykrywania botów w celu ochrony. Wykorzystując automatyzację (AR/VR), można monitorować i analizować ruch w czasie rzeczywistym, oraz ograniczać złośliwe ataki. Technologia chroniąca przed złośliwym oprogramowaniem może być zastosowana w systemie operacyjnym i sieci wirtualnej w celu ochrony infrastruktury.

#Etap 3: Reagowanie na ataki i problemy.

Nawet najlepsza ochrona nie zapewni 100% ochrony systemu przed złośliwymi próbami, dlatego musimy postępować zgodnie z tymi najlepszymi praktykami w reagowaniu na próby ataku i skuteczne ataki.

Krok 1: Dodanie kontroli uwierzytelniania

Zidentyfikuj scenariusze dostępu, które są określone jako obarczone wysokim ryzykiem, na przykład, gdy użytkownicy uzyskują dostęp do wrażliwych danych z zupełnie nowego, urządzenia. W takich przypadkach możesz wymagać uwierzytelnienia dwuskładnikowego w celu potwierdzenia tożsamości.

Krok 2: Ustalenie nowych zasad dla kolejnych usług w chmurze.

Gdy nowe usługi w chmurze są integrowane z istniejącą infrastrukturą, powinno się automatycznie aktualizować zasady dostępu, aby zablokować dostęp lub wyświetlić komunikat ostrzegawczy. Osiąga się to poprzez integrację bazy danych ryzyka w chmurze z bezpieczną bramą sieciową lub zaporą sieciową.

Krok 3: Usunięcie złośliwego oprogramowanie z usługi chmurowej.

W tym celu konieczne jest skanowanie plików w chmurze za pomocą oprogramowania chroniącego przed złośliwym oprogramowaniem, aby uniknąć ataków ransomware lub kradzieży danych.

Podsumowanie

Specyfika przetwarzania w chmurze może powodować pewne komplikacje związane z cyberbezpieczeństwem. Rozległa powierzchnia ataków, czy brak widoczności w złożonych środowiskach chmurowych może zwiększyć prawdopodobieństwo naruszenia bezpieczeństwa konta w chmurze, czy udanych ataków typu phishing.

Aby zapewnić bezpieczeństwo w chmurze, trzeba dbać o skuteczne zabezpieczenie dostępu do granic, ograniczanie uprawnień dostępu oraz monitorowanie aktywności zwykłych i uprzywilejowanych użytkowników. Aby zmniejszyć ryzyko cyberataków, konieczna jest również edukacja świadomości pracowników na temat zagrożeń i przygotowanie planu reagowania na ewentualne incydenty bezpieczeństwa.

Jeśli chciałbyś skonsultować się z ekspertami w zakresie zapewnienia bezpieczeństwa swoich usług chmurowych, zapraszamy do kontaktu. Nasi specjaliści chętnie podzielą się swoją wiedzą i doradzą w wyborze odpowiednich rozwiązań.